SECURITY 情報セキュリティポリシー

情報セキュリティポリシー

基本方針

株式会社ロンウイット(以下、当社)は、お客様からお預かりした情報資産を事故・災害・犯罪などの脅威から守り、お客様ならびに社会の信頼に応えるべく、以下の方針に基づき全社で情報セキュリティ対策に取り組みます。

1. 情報セキュリティ管理体制の確立

当社は、情報セキュリティに対する取り組みを推進するため、経営者が主導となり必要な規程を定めるなどして、全従業員が情報セキュリティのために必要とされる知識、技術を習得し、情報セキュリティ対策に取り組みます。

2. 法令や契約の遵守

当社は、情報セキュリティに関わる法令、規制、規則、契約上の義務を遵守します。

3. 技術情報・セキュリティ関連情報の収集

最新の技術情報やセキュリティ情報を収集し、新しい技術に対応し、かつ、新たな脅威へのセキュリティ対策を向上させるよう努めます。

4. 教育や訓練

当社のすべての従業者に対して、本方針、規程等についての周知を行うとともに、最新のセキュリティ情報を共有し、定期的に教育を実施します。

5. 安全で安定したサービスの提供

サービスの開発、運用等のすべての段階において、情報セキュリティ対策を実施することにより、安全で安定したサービスが提供できるようにように努めます。

6. リスクへの対策

セキュリティリスクを評価する基準を定めて、当社が保有・管理する情報資産について定期的な評価を実施します。また、評価結果に基づいて、必要な対策を実施します。

7. インシデント対応体制

セキュリティインシデントが発生し得ることを常に警戒し、インシデント発生時の対応手順をあらかじめ策定します。インシデントが発生した場合には、速やかに手順に沿った対応を行い、関係各所へ連絡します。また、インシデントの内容を分析し、再発防止のための策を講じます。 また、情報セキュリティに関わる法令違反、契約違反及び事故が発生した場合には適切に対処し、再発防止に努めます。

8. 委託先管理

当社が業務を外部に委託する場合は、秘密保持契約の締結や当社規定の情報セキュリティポリシーの理解と遵守の誓約、定期的な教育等を通じて委託先を適切に管理・監督します。そして、委託先が当社と同等のセキュリティレベルを維持するようにします。

9. 点検と監査

情報セキュリティに関する内部監査を定期的に行います。それにより、確実な情報セキュリティへの取り組みと継続的な改善を行います。

10. 情報セキュリティポリシーの変更と通知

当社は、本情報セキュリティポリシーを変更する場合があります。変更内容については、当社ウェブサイトへの掲載、電子メール、またはその他の適切な方法で利用者へ通知します。

情報セキュリティ管理項目

- 機密性

- アカウント追加・変更・削除の手順を決め、承認フローに沿って実施すること

- ログイン管理により不正なログインを防ぐこと

- 各種のログより不正な通信や不正な認証要求を検知し防ぐこと

- システムの各種リソースへのアクセス権が適切に設定され維持されていること

- 機器、ファームウェア、オペレーティングシステム、ミドルウェア、アプリケーションに脆弱性がないか監視し、発見された場合の修正の適用手順や承認フローを経て対処すること

- 機器、ファームウェア、オペレーティングシステム、ミドルウェア、アプリケーションの稼働状況を監視し、攻撃が発見された場合の対応手順や承認フローに沿って対処すること

- 完全性

- システムを変更する際の手順書等を定め、その手順・検証・承認フローに沿って行うこと

- 手順書、チェックリスト、承認フロー等の更新手順を定め、更新時の履歴を管理すること

- 設定情報、要求仕様書、マニュアル類を作成し更新時の履歴を管理すること

- 定期的にデータの複数世代バックアップを行い、データが破損した場合に復元できるようにすること

- 適切なアカウント管理やアクセス制御を行うこと

- 機密性の高い情報は暗号化またはそれに準ずる方法で保持すること

- 可用性

- サービスの正常性と異常性を識別できていること

- 機器、ファームウェア、オペレーティングシステム、ミドルウェア、アプリケーションを個別に監視ができていること

- サービスを構成する機器、ファームウェア、オペレーティングシステム、ミドルウェア、アプリケーションは、冗長化またはそれに準ずる方法(バックアップ&リストア)で構成され機能していること

- システムに障害が発生した際の対処手順と体制が整えられていること

インシデント対応体制

1. 担当者・組織

当社では、情報セキュリティインシデントにあたっては、次の担当者・組織にて対応します。

(1)管理者

インシデントに対する重要な指揮や判断を行い、全体を統括する。

代表取締役がこの任に当たる。

(2)システム担当

インシデントの受付や各種の切り分け作業、各フェーズの実務を行う。

プロダクトマネージャがこの任に当たる。

(3)従業員

インシデントの検知や調査、対応などの業務を行う。

DevOpsチームがこれに当たる。

(4)外部組織

インシデントの検知や調査、対応などの業務を行う。

クラウドベンダー、開発委託業者がこれに当たる。

(5)関係先

顧客、ユーザー、警察、セキュリティ機関など。

2. 利用者からの連絡方法と連絡先

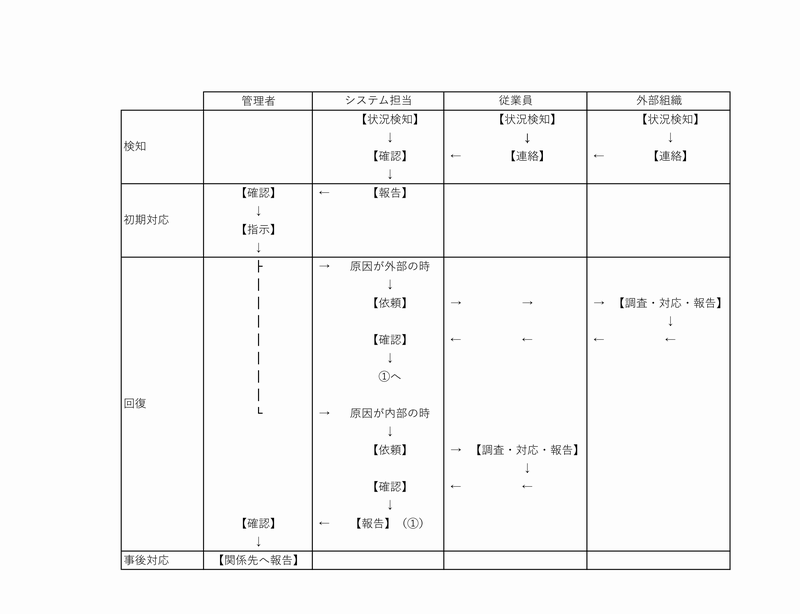

3. サービス障害時のフロー

クラウドインフラのサービス停止、インターネット回線のダウン、不具合によるアプリケーション停止などによる、サービスの停止やデータ喪失等への対応フローは次の通りです。

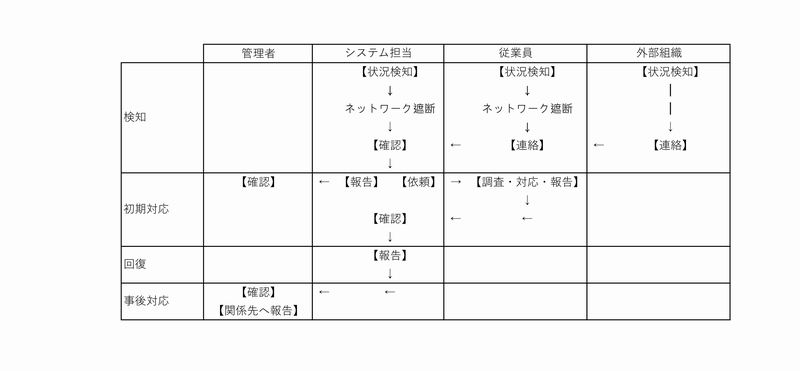

4. サービスへの攻撃時のフロー

不正アクセスやデータの改ざんや暗号化などによるサービスへの攻撃への対応フローは次の通りです。

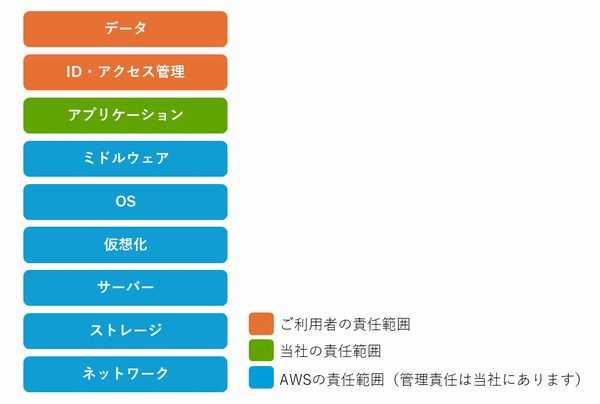

SaaSにおける責任共有モデル

当社はKandaSearchをSaaSとして提供していますが、KandaSearchはIaaSとしてAmazon Web Serviceを利用しています。 そこで当社は、SaaSにおける責任共有モデルを次のように規定します。